Contrôle d’accès

Contrôle d’accès

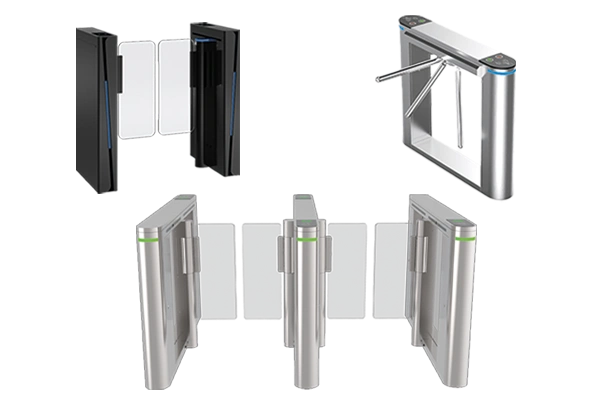

Un système de contrôle d'accès permet de surveiller automatiquement certains zones d'accès d'un terrain, d'un bâtiment ou d'une installation technique. Un point de contrôle d'accès peut être une porte, un tourniquet, une entrée de parking, un ascenseur ou une autre barrière physique.

L'accès des personnes autorisées est contrôlé à l'aide de la technologie RFID. Découvrez-en plus sur ce système innovant de contrôle d'accès et apprenez à connaître nos produits.

Voici comment fonctionne la RFID dans le contrôle d'accès

Un lecteur RFID ne prend généralement pas la décision d'accès. Il envoie un numéro de carte à un panneau de contrôle d'accès qui vérifie ce numéro ou les données à l'aide d'une liste de contrôle d'accès. Dans la plupart des cas, seul l'entrée est contrôlée. Si la sortie doit également être contrôlée, un deuxième lecteur est utilisé sur le côté opposé de la porte. Si les données envoyées correspondent à celles disponibles sur la liste de contrôle d'accès, l'accès à l'entreprise/organisation est autorisé.

Domaines d'application de la RFID dans le contrôle d'accès

Le tag RFID typique est une carte à puce sans contact, un porte-clés, un bracelet ou un autocollant pour smartphone. Un système de contrôle d'accès basé sur la RFID est généralement utilisé pour la surveillance dans les entreprises, sur les parkings, pour l'accès aux salles de sport ou piscines, lors d'événements, dans les bibliothèques ou comme clé de chambre d'hôtel.

Avantages de la technologie RFID pour le contrôle d'accès

Avec la technologie RFID utilisée, la sécurité des données est très élevée. La possibilité de copier les autorisations d'accès est considérablement réduite. Cela garantit que seules les personnes autorisées ont accès aux locaux concernés. De plus, cela aide une entreprise ou une organisation à attribuer des rôles spécifiques à certaines personnes. Cela permet de prévenir plus facilement les violations de la confidentialité, car les employés sont responsables de chaque action qu'ils effectuent dans l'entreprise. Des protocoles de communication cryptés ou propriétaires peuvent également être utilisés pour renforcer la sécurité et améliorer la protection des données.

De plus, les cartes pour le contrôle d'accès sont durables. Elles résistent aux environnements difficiles et sont donc plus économiques que d'autres alternatives comme les codes-barres. Nous proposons une large gamme de produits pour le contrôle d'accès adaptés à diverses applications.