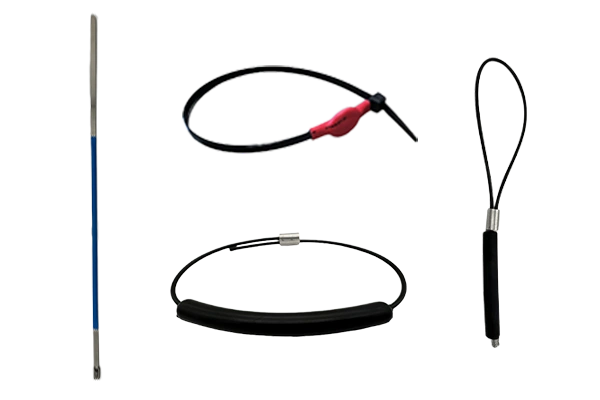

Étiquettes / Tags RFID

Tags et étiquettes RFID pour une identification précise et une efficacité maximale.

FAQ – Questions fréquemment posées sur les tags / étiquettes RFID

Les tags RFID sont de petits dispositifs électroniques qui utilisent des ondes radio pour stocker des données et les transmettre sans fil aux lecteurs RFID. Ils sont utilisés pour l'identification et le suivi des objets en temps réel.

Il existe principalement trois types : les tags RFID passifs, semi-passifs et actifs. Les tags passifs ne nécessitent pas de source d'alimentation, tandis que les tags actifs ont une batterie et peuvent communiquer sur de plus grandes distances.

La portée de lecture dépend du type de tag et de la fréquence utilisée. Les tags UHF peuvent être lus sur plusieurs mètres, tandis que les tags HF et NFC ont une portée plus courte, allant de quelques centimètres à un mètre.

Les tags RFID sont utilisés dans de nombreux domaines, notamment la logistique, la gestion des stocks, le contrôle d'accès, le commerce de détail, la production et le secteur des transports.

Oui, de nombreux tags RFID peuvent être utilisés plusieurs fois, notamment les tags passifs et durables, conçus pour des applications industrielles ou logistiques. Les tags à usage unique sont souvent utilisés pour les emballages ou dans le commerce de détail.

Les tags RFID contiennent une puce et une antenne. Lorsqu'ils sont activés par un lecteur RFID, ils transmettent les informations stockées sur la puce au lecteur.

Bien que les tags RFID soient généralement sûrs, il existe des moyens de les manipuler ou de les pirater si aucune mesure de sécurité supplémentaire, telle que le cryptage ou l'authentification, n'est mise en place.